滑动验证码2

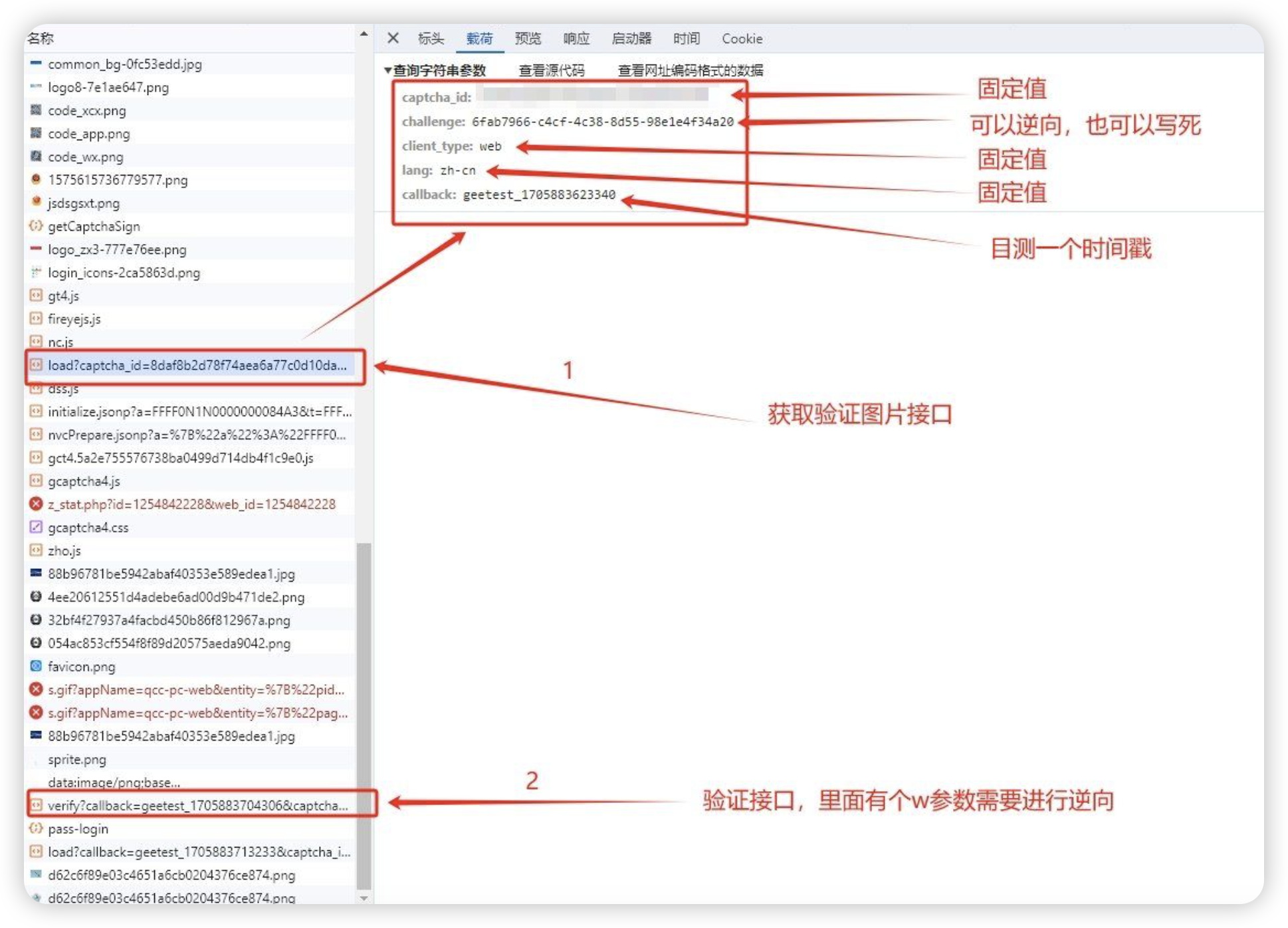

实战:如何使用yolov8 + siamese轻松通过某查查登录验证(滑块验证、图标验证、字体验证),通过率高达99% 一、接口参数分析 1、接口分析

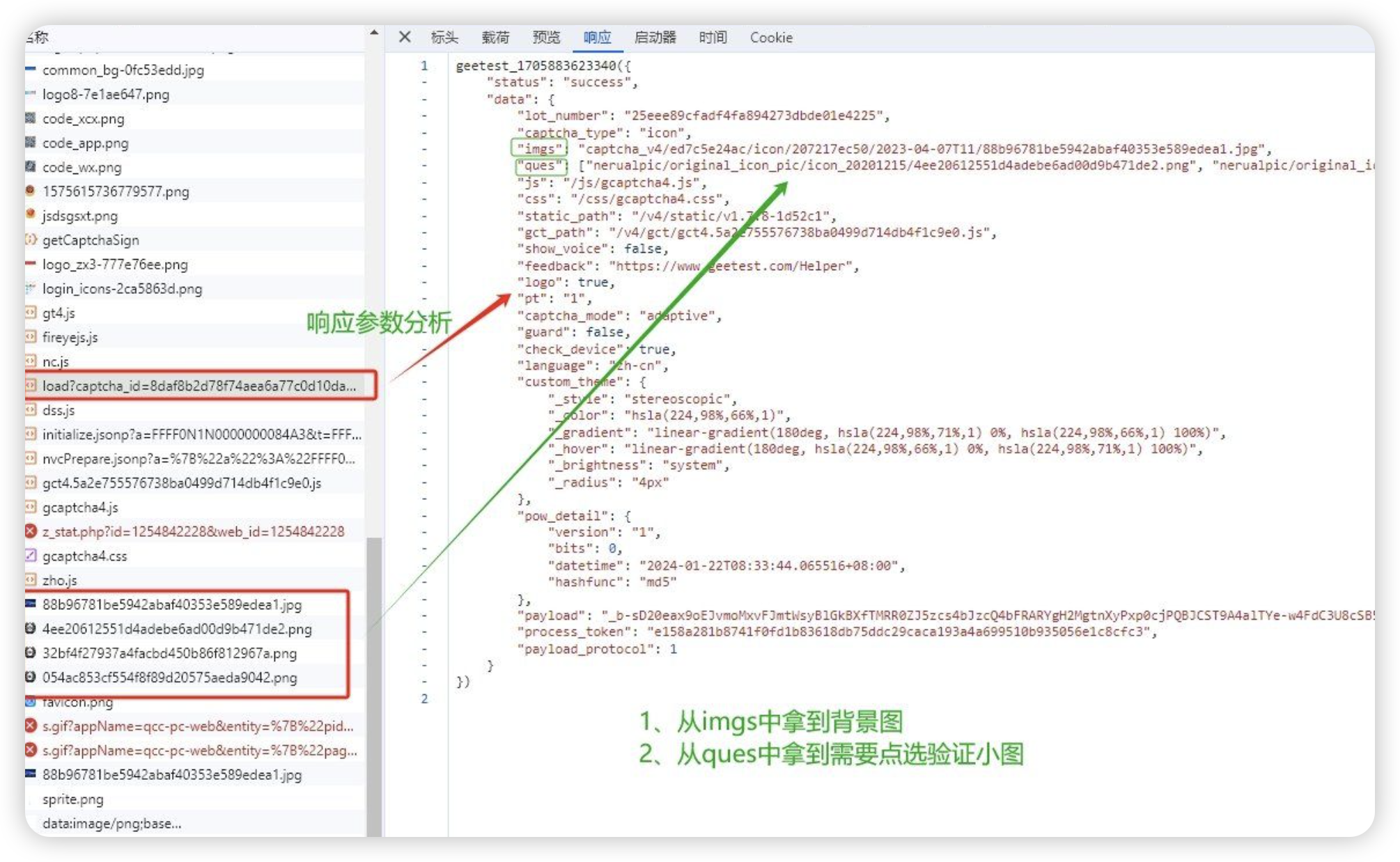

2、load接口参数分析--->获取背景图、缺口图、验证小图 captcha_type值:icon图标验证、word字体验证、slide滑块验证

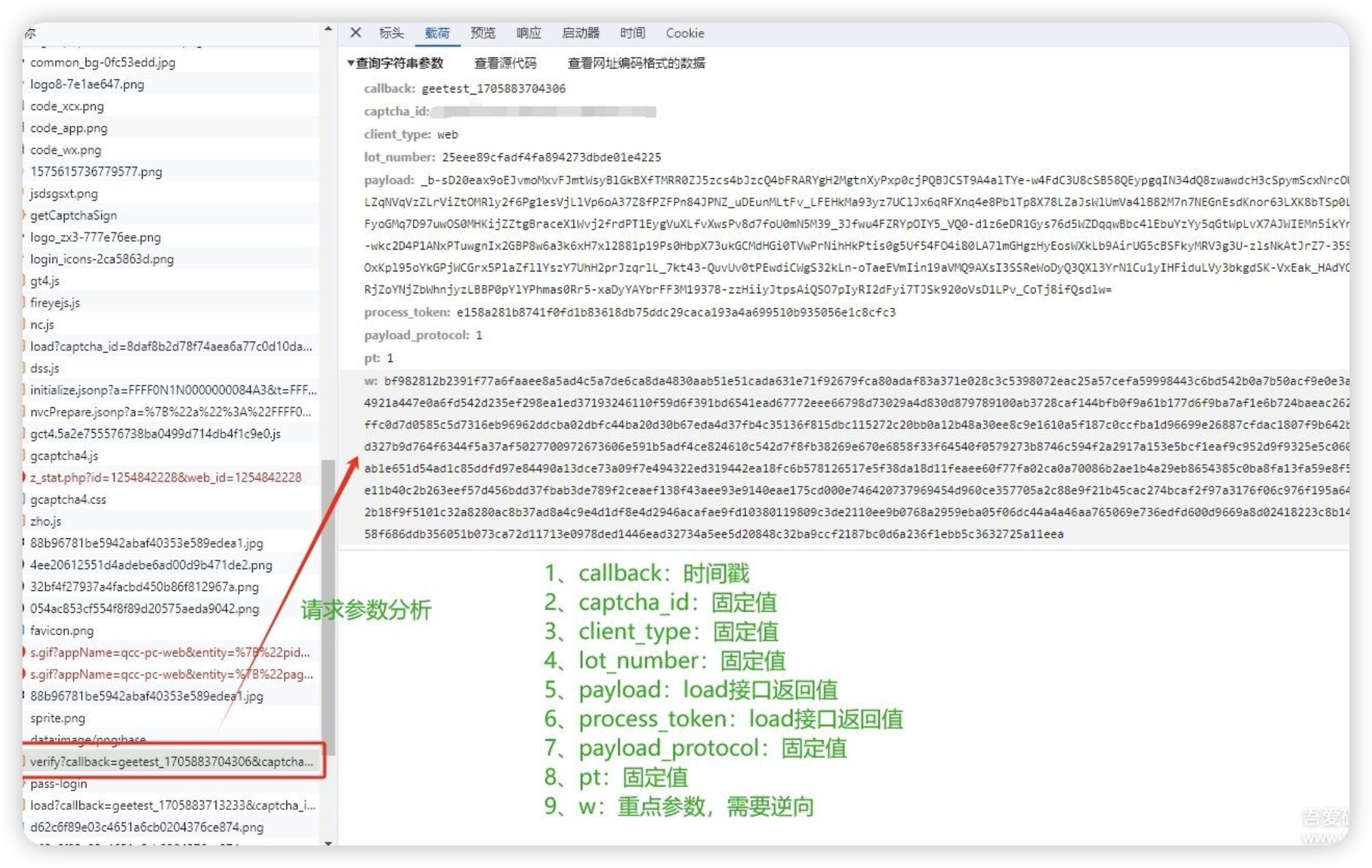

3、verify接口参数分析--->重点参数w

**4、重点参数w值逆向实现

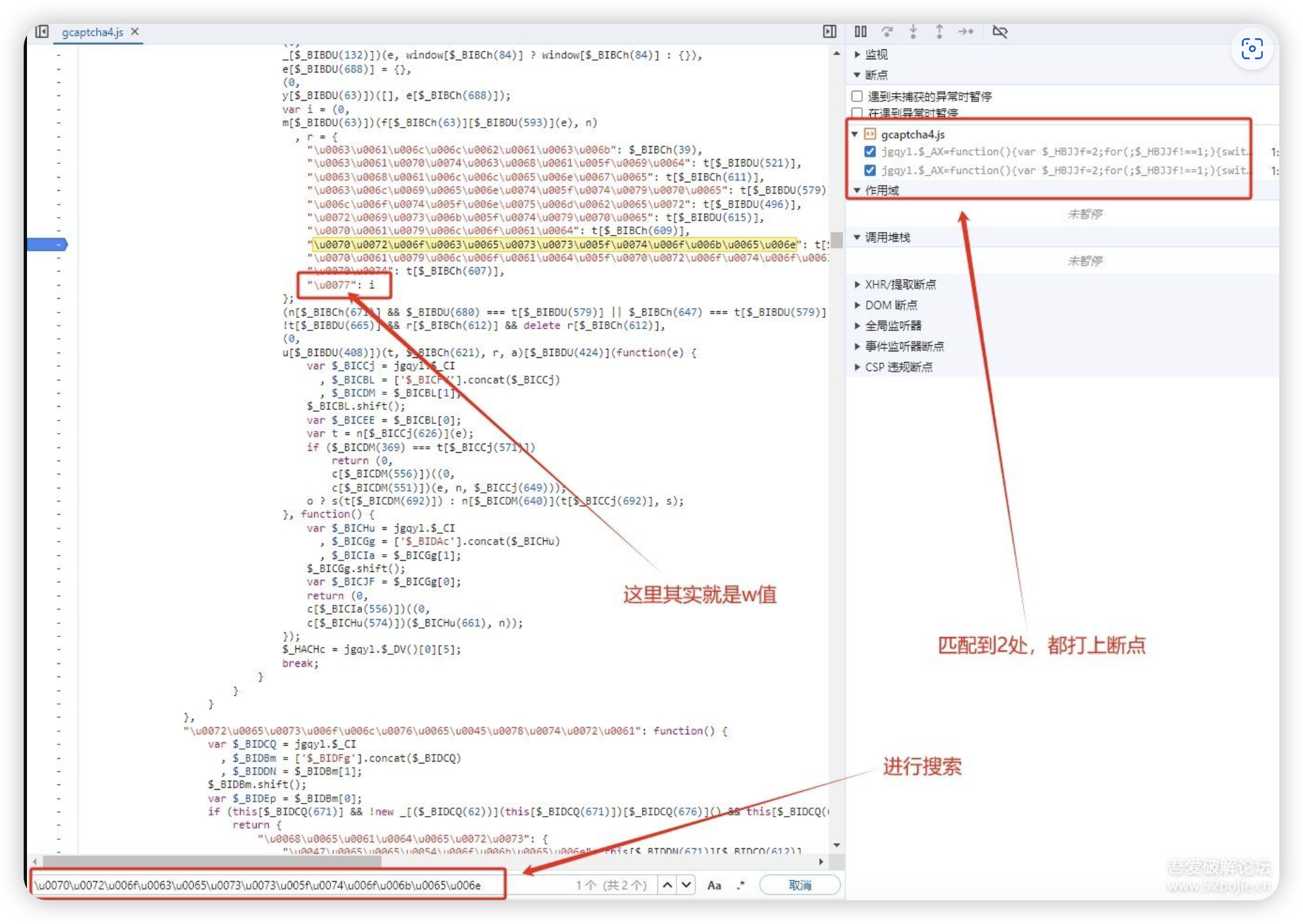

// 1、快速定位到w生成位置,可以从启动器中进入js文件,直接搜索w值是搜不到的,我们可以搜索其它参数;如:process_token

// 2、直接搜索'process_token'是搜索不到的,需要进行unicode编码转换

// 字符串转unicode编码

function unicodeEnc(str){

var value = '';

for(var i=0; i<str.length; i++){

value += "\\u" + ("0000" + parseInt(str.charCodeAt(i)).toString(16)).substr(-4);

}

return value;

}

console.log(unicodeEnc('process_token'))

// process_token值---> \u0070\u0072\u006f\u0063\u0065\u0073\u0073\u005f\u0074\u006f\u006b\u0065\u006e

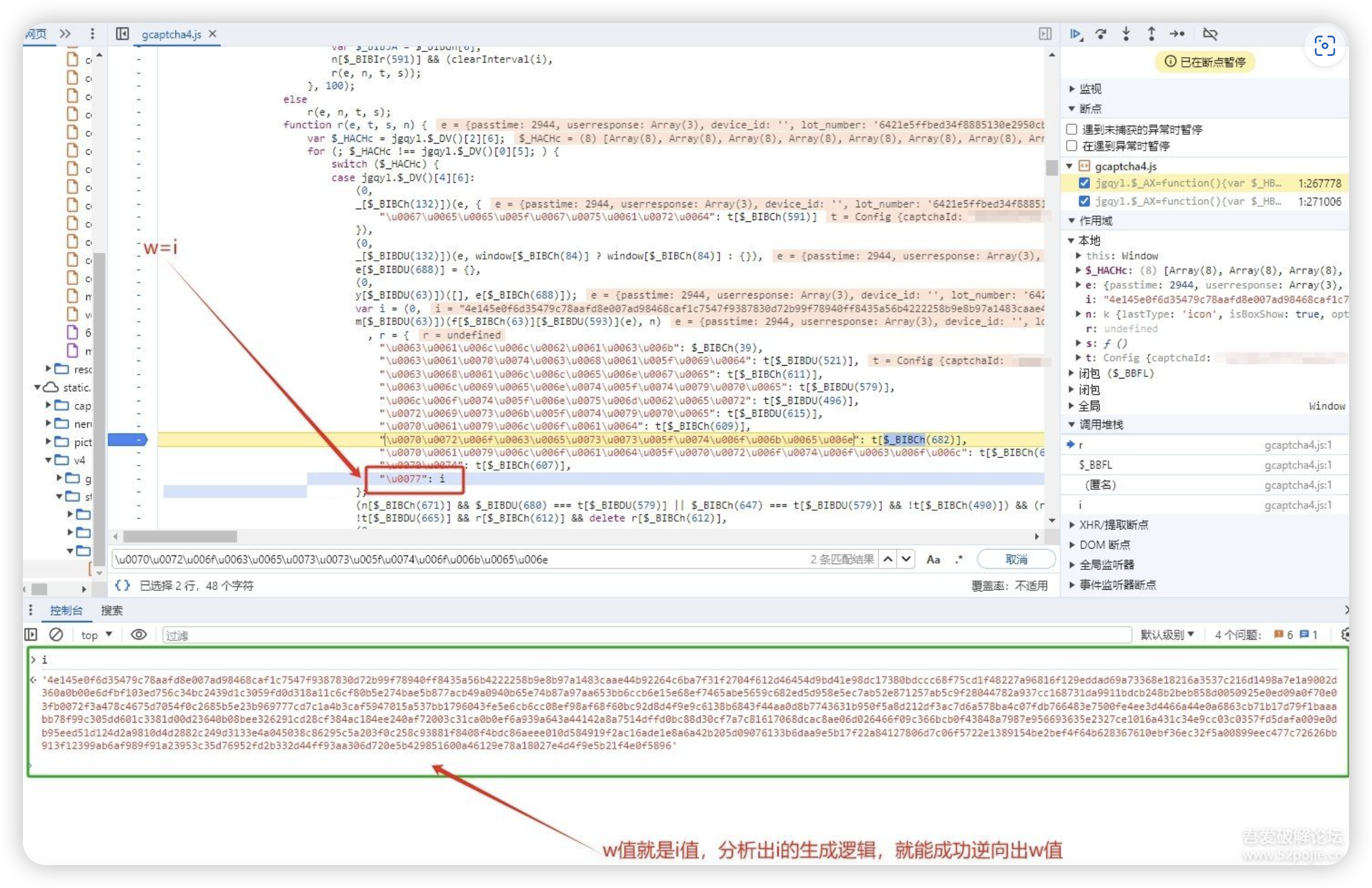

// w值---> \u0077

// w值=i值

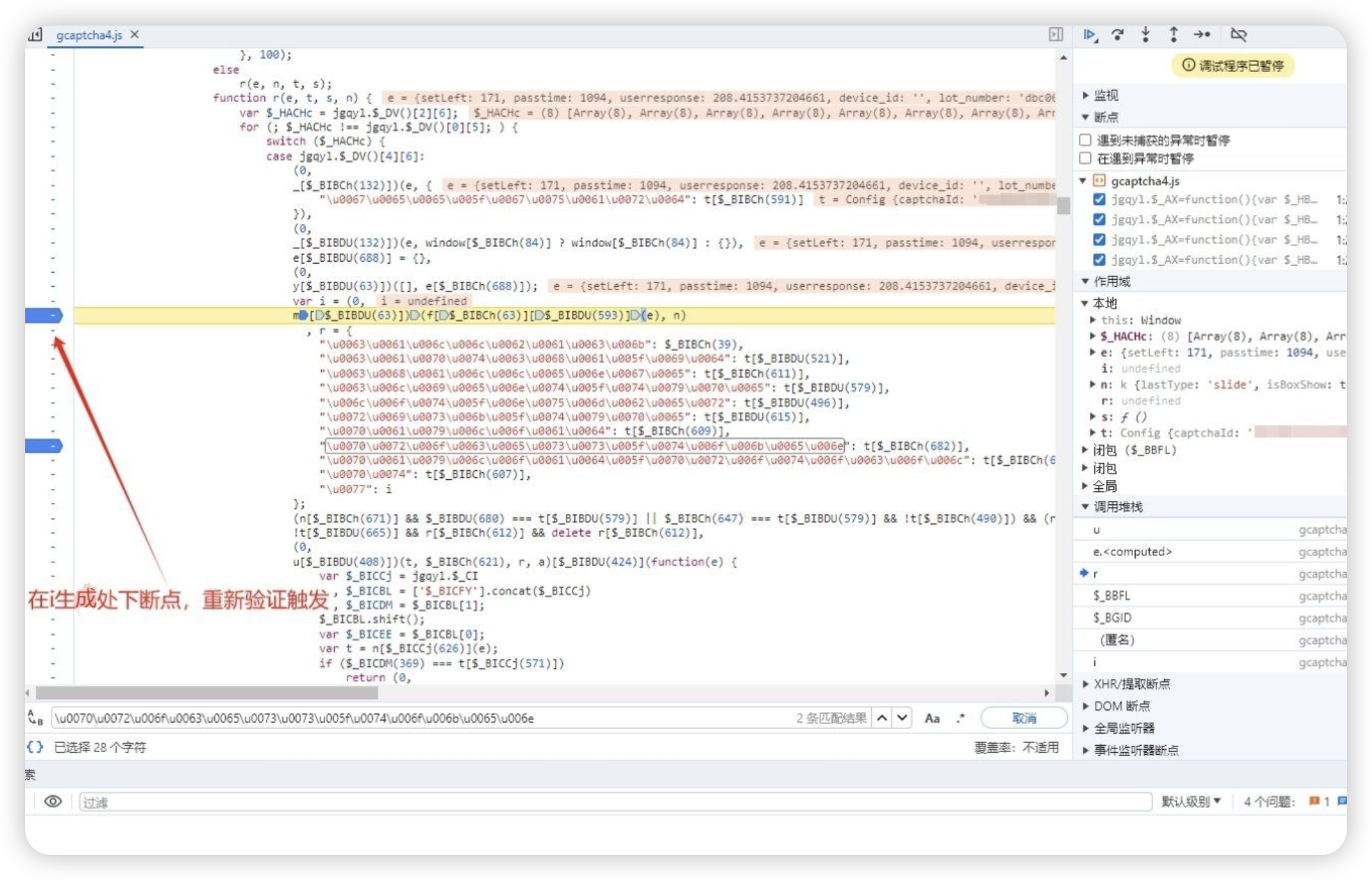

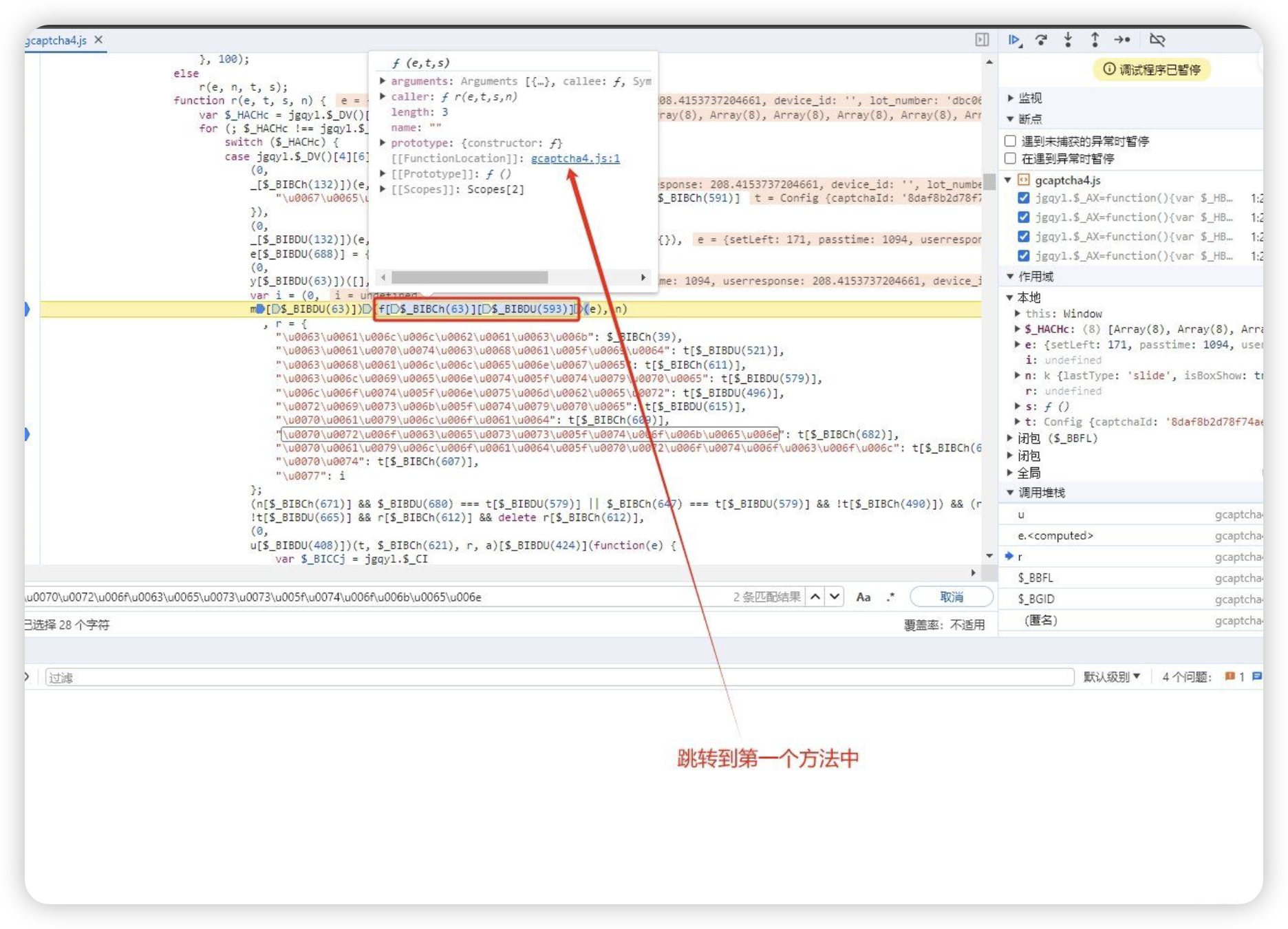

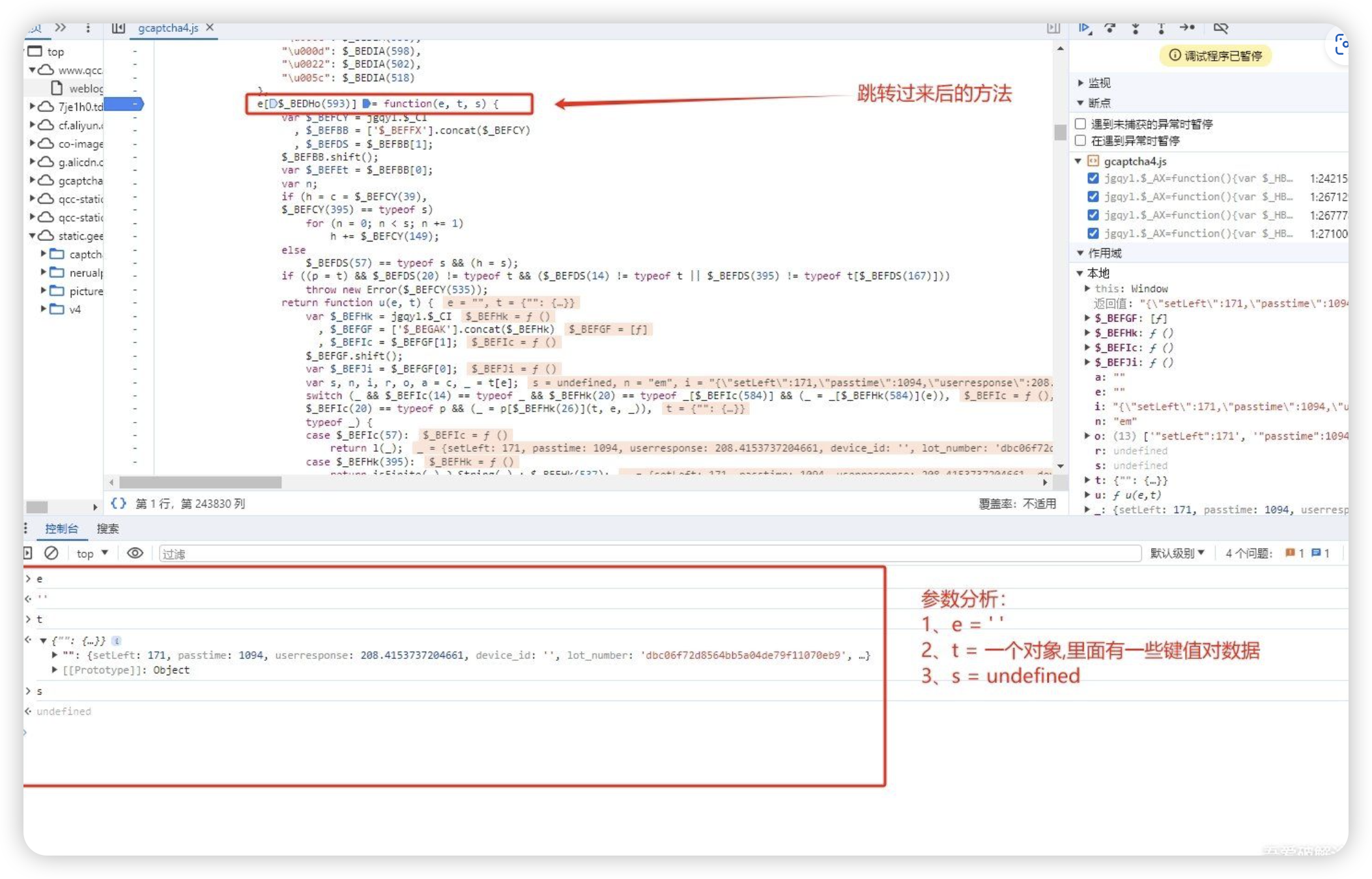

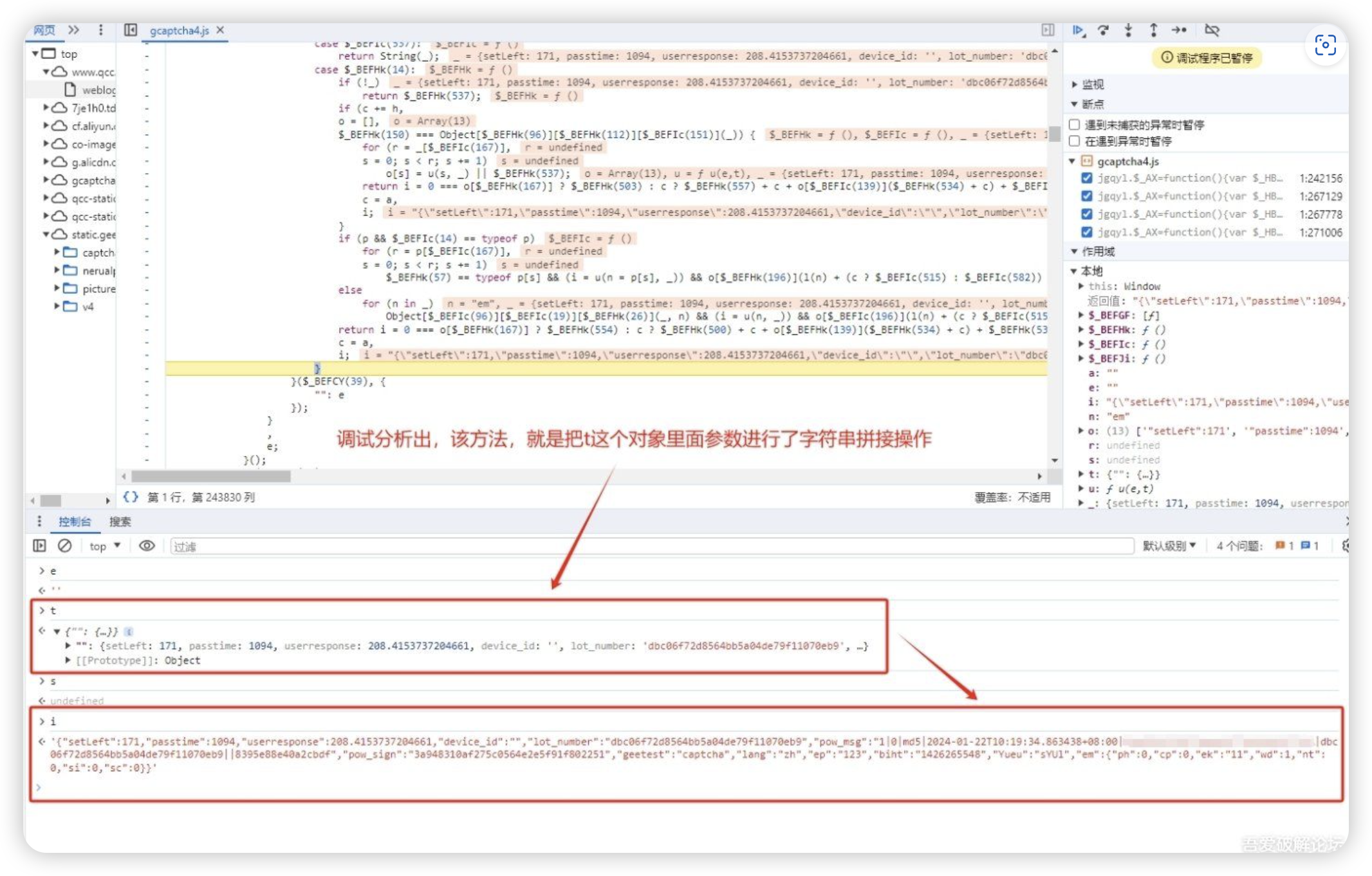

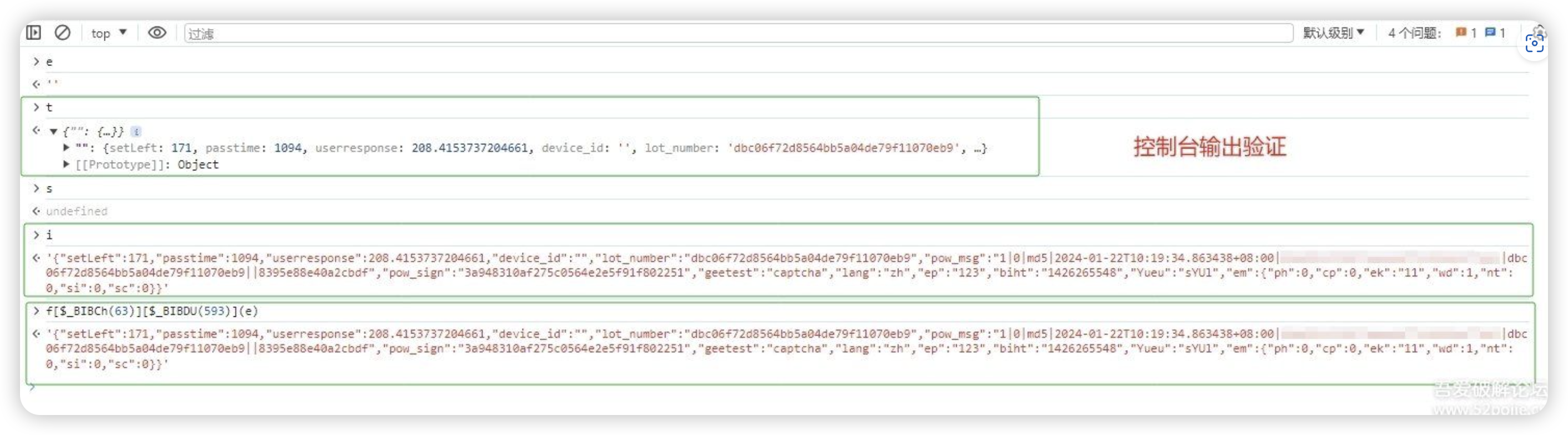

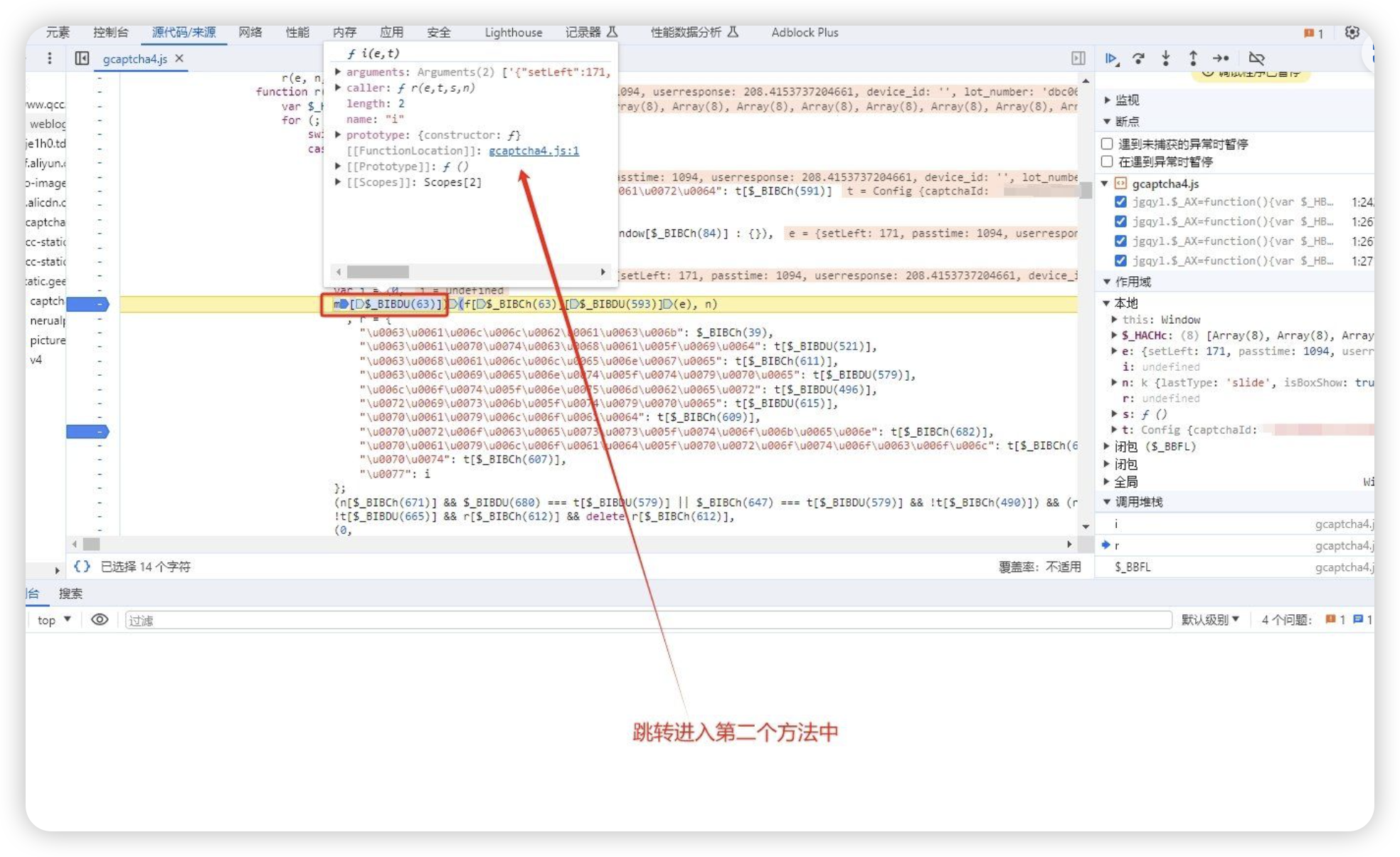

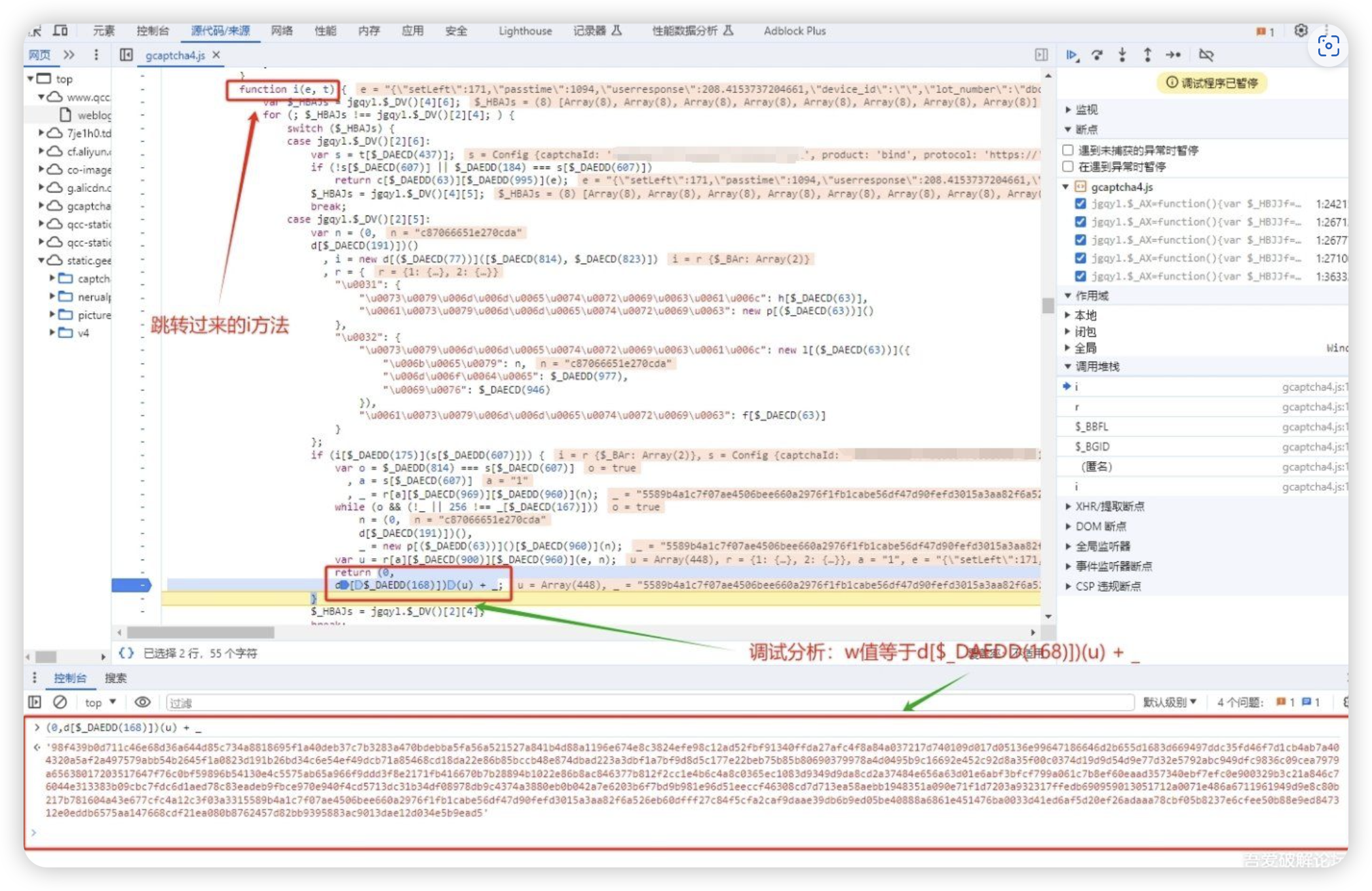

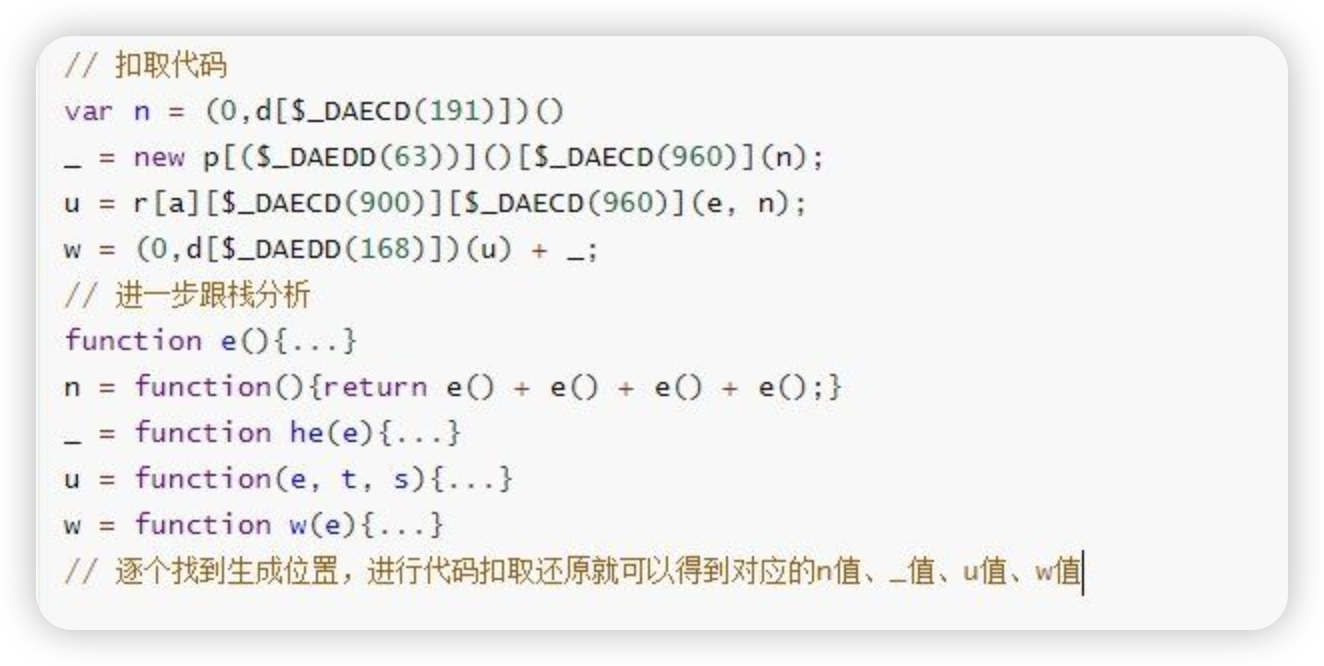

// 1、i值的生成逻辑,扣取源码分析

var i = (0,m[$_BIBDU(63)])(f[$_BIBCh(63)][$_BIBDU(593)](e), n)

// 简写i的生成

var i = m[$_BIBDU(63)](f[$_BIBCh(63)][$_BIBDU(593)](e), n)

// m[$_BIBDU(63)]是一个方法,里面有2个参数:f[$_BIBCh(63)][$_BIBDU(593)](e)、n

// f[$_BIBCh(63)][$_BIBDU(593)]是一个方法,里面有1个参数:e

// 2、从里向外逐个分析即可

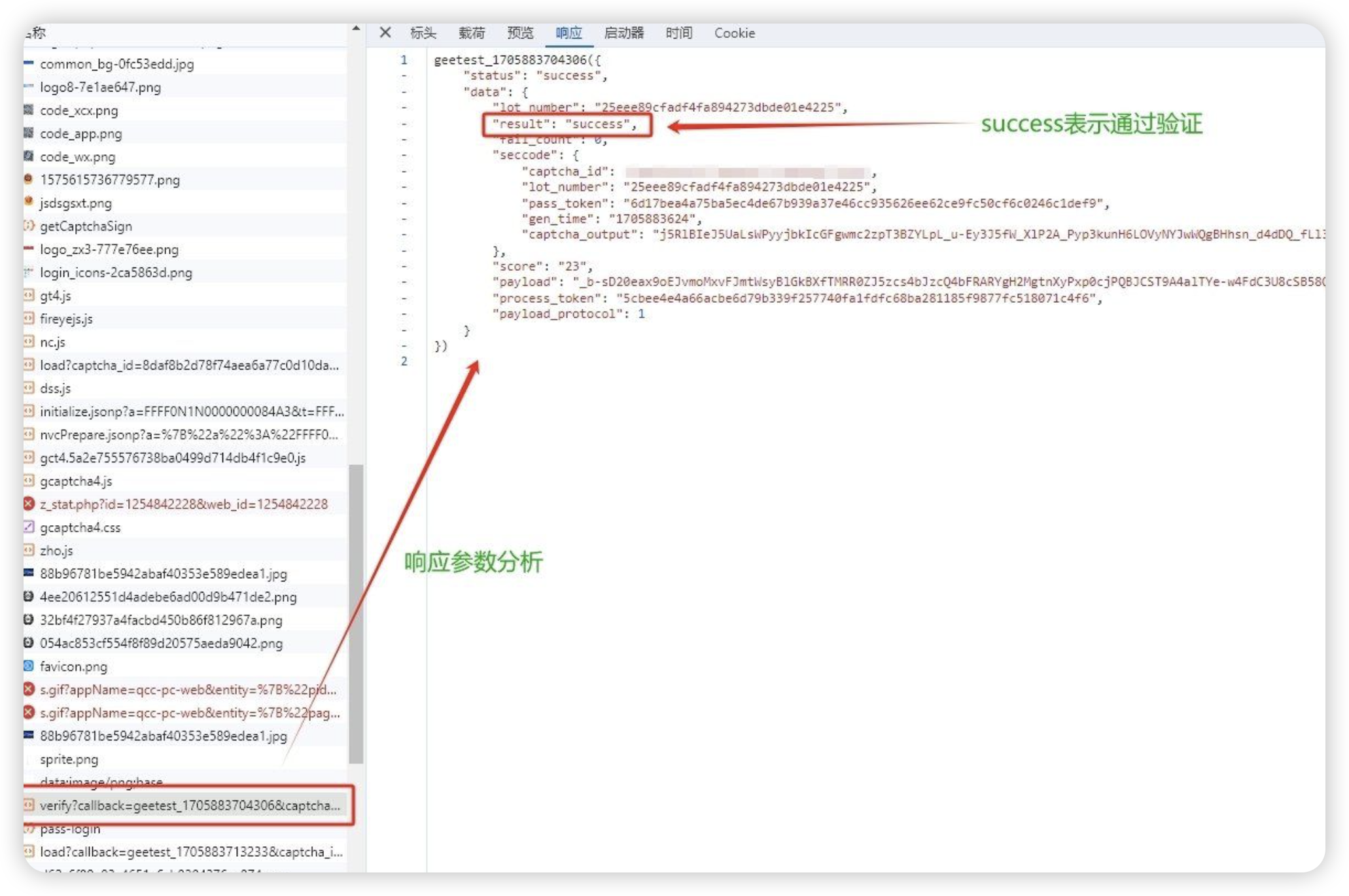

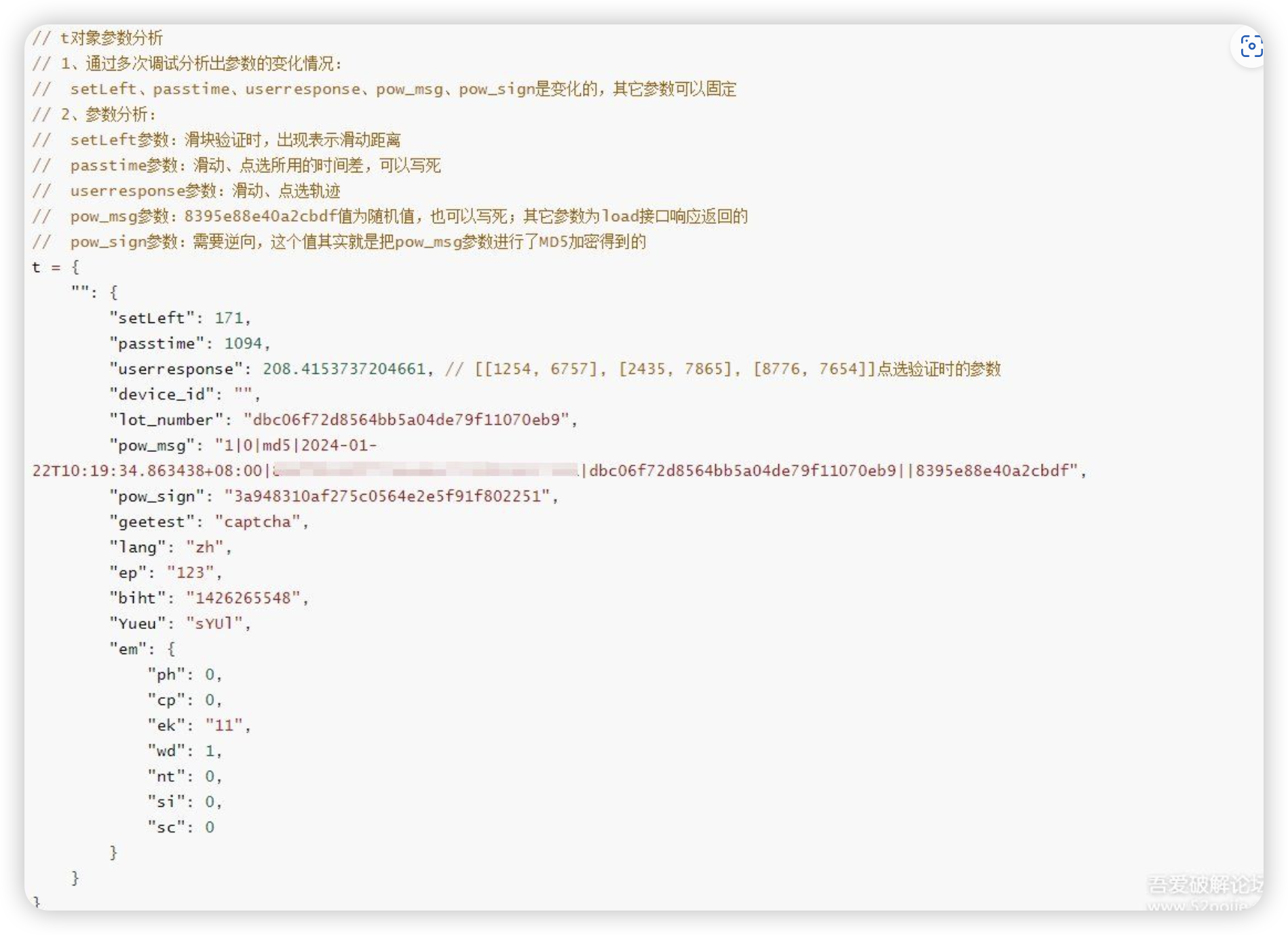

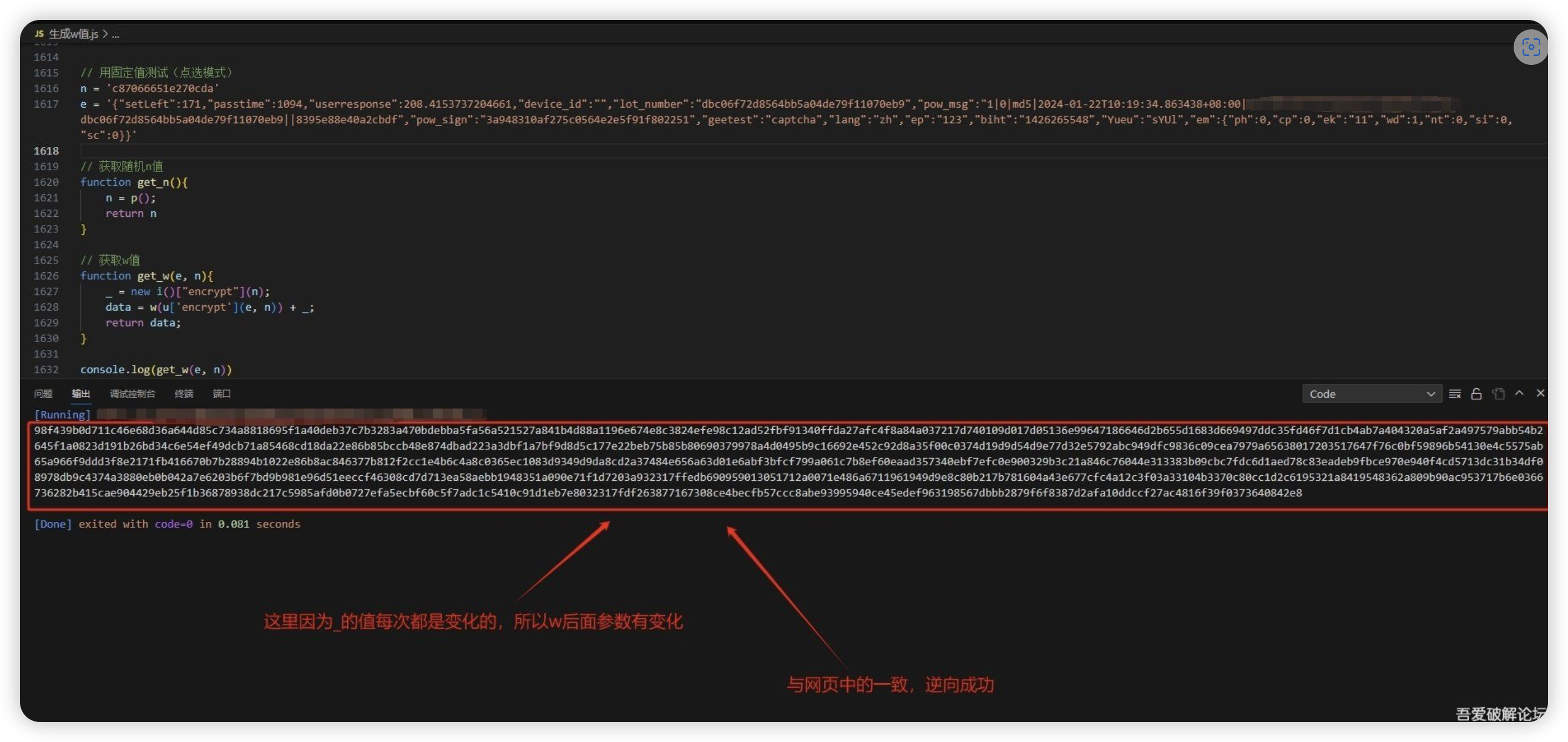

5、构造请求实现验证 分析到这里就很简单了 1、请求load接口获取图片 2、构造好滑块轨迹、点选轨迹的生成--->构造t参数--->生成w值 3、请求verify接口进行验证

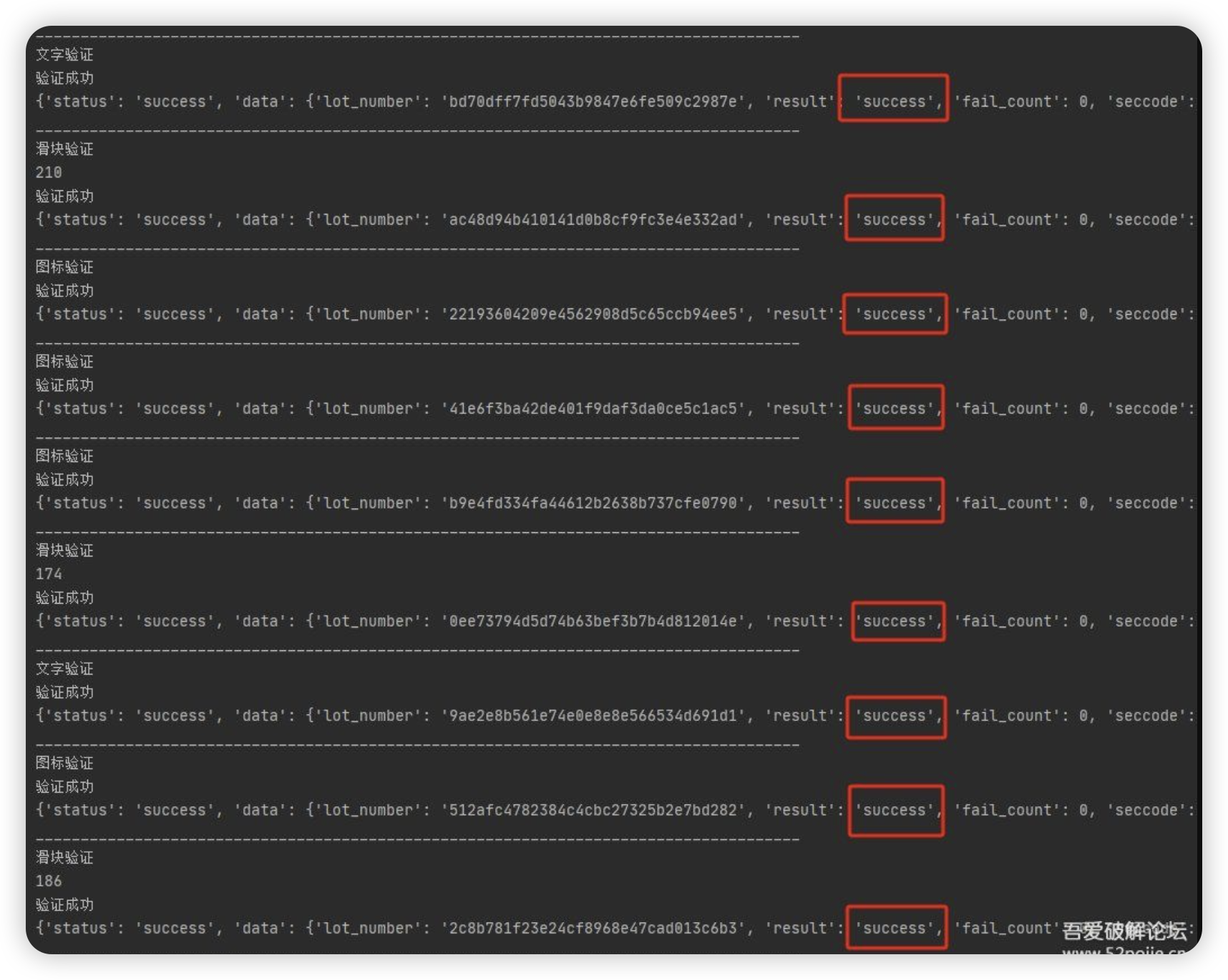

6、验证成功率 (模型训练好了,成功率相当高)

二、总结:

**1、找到所需的接口请求

2、进行请求参数分析

3、对所需请求参数进行逆向还原

4、训练点选模型

5、发送请求进行验证**

声明:本文章仅供学习使用,上述代码请不要违规使用,所造成的一切不良后果与作者无关;如有侵权,请联系删除!!!